在網上瀏覽時,您可能已經注意到,有些網站會在地址欄左側顯示一個小掛鎖,這表明網站內容是安全的,您的瀏覽器與網站之間的連接已經加密,以防止中間人攻擊(MiTM)。

什麼是中間人攻擊(MiTM)?

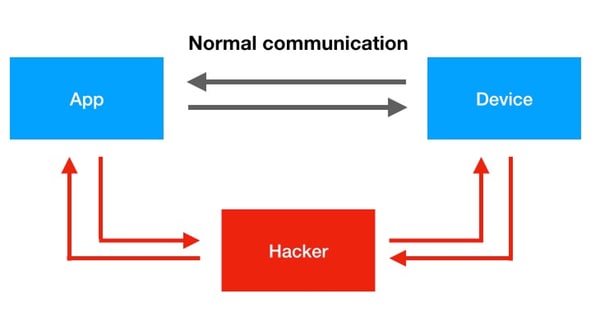

當您嘗試訪問一個網頁時,信息會通過由電纜、路由器和計算機交換機組成的超級高速公路從服務器傳輸到您的計算機。就像以前的高速公路劫匪一樣,現代攻擊者知道你在每一個 "路口 "都是脆弱的。在這些地方,你的數據可能被截獲、讀取甚至篡改。中間人攻擊是一種允許攻擊者介入你和與你通信的計算機之間的程序,以讀取對話內容或更改對話內容。在大規模改用 HTTP-Secure 之前,這種程序非常普遍,現在依然常見,只是實施起來要複雜一些。

無處不在的中間人攻擊在以個人電腦為目標多年後,又轉移到了手機上。由於沒有評估這些攻擊的影響,消費者將手機連接到公共網絡以保持連接,尤其是在度假時。

最大的威脅來自於緩慢的檢測率。無論是在機場、酒店,還是在街邊的咖啡館,用户總是無法確定他們所使用的網絡是否合法,或者是否有人在監聽流量。我們對網絡的沉迷也促使我們在出差和休閒時使用同一台設備,從而使我們自動面臨風險。最終用户是企業面臨的最大威脅。一旦連接到不可靠的網絡,憑證或電子郵件就可能泄露。

實例

當雙方開始對話時,他們通常會建立連接並交換所謂的公鑰--用於在通過電線發送之前對對話進行加密的密鑰。讓我們想象一下愛麗絲和鮑勃在網上聊天的情景。當愛麗絲聯繫鮑勃時,她會發送自己的公開密鑰。鮑勃將用自己的公開密鑰為愛麗絲的所有信息加密。反過來,鮑勃也會向愛麗絲髮送他的公開密鑰。當愛麗絲收到鮑勃發來的加密信息時,她會用自己的私人密鑰解密並閲讀。現在想象一下,在愛麗絲和鮑勃之間還有第三個人。他叫彼得。當愛麗絲的公開密鑰傳送給鮑勃時,彼得截獲了愛麗絲的公開密鑰,並用自己的公開密鑰替換了愛麗絲的公開密鑰。他也截獲了鮑勃的公開密鑰,並用自己的公開密鑰代替了愛麗絲的公開密鑰。現在,愛麗絲和鮑勃都用彼得的公開密鑰加密信息,彼得可以用自己的私人密鑰解密。解密後,他會讀取信息,也許會修改信息,然後用第一步截獲的 Alice 的公開密鑰加密信息,並將信息轉發給 Alice。他代理與鮑勃或愛麗絲之間的所有通信,而他們都不知道他在竊聽。

流氓或未受保護的 Wi-Fi 網絡並不是黑客發動中間人攻擊的唯一入口。每次上網並使用代理服務來匿名 IP 地址或規避工作場所的限制時,請記住代理服務器通常充當中間人的角色。

你的頁面訪問和在線活動,如文件傳輸、金融交易或電子郵件,都可能被網絡犯罪分子通過敵對的代理服務器捕獲。你的所有信息都會暴露給第三方。

VPN 服務器應通過保持加密連接來保護您的基礎設施。受到破壞或流氓 VPN 服務器也可能允許第三方竊取你的數據,但更糟糕的是,他們可能會改變你的流量路線,並利用你的互聯網連接進行非法活動。在沒有安全連接的情況下,當你發現自己安裝了惡意程序時可能為時已晚。

預防 MiTM 攻擊

如果你不精通技術,就沒有什麼辦法了。中間人攻擊很難被發現,因此預防勝於治療。

如果你正在度假,而你的手機自動連接到網絡,你就可能成為中間人攻擊的受害者。如果被要求安裝 VPN 應用程序或接受數字證書,就有可能遭受中間人攻擊。識別中間人攻擊的最簡單方法是檢查 SSL 證書是否是為你要訪問的實體簽發的。理想情況下,證書應由合法、可信的證書頒發機構頒發。如果瀏覽器反對證書的有效性或合法性,請立即關閉頁面,並在輸入任何憑證前尋求幫助。您可以通過查看瀏覽器左上角的 HTTPS 綠色字樣來檢查 SSL 證書。這意味着您的連接已加密,您的數據已被隱藏。

由於無法正確檢測這些攻擊,所以最好從一開始就注意安全:

- 確保連接是 HTTPS 而不是 HTTP。

- 仔細檢查 SSL 證書是否過期,是否由可靠的提供商簽發。

- 避免使用免費 VPN 和代理服務器。

- 定期更改密碼,不要重複使用。

- 不要連接可疑的公共網絡,即使是酒店的 Wi-Fi,也不要相信,也不要安裝或下載任何東西。

- 使用能夠掃描 HTTPS 連接的安全解決方案。

- 如果沒有其他選擇,您必須連接到這樣的網絡,請避免付款和登錄社交媒體賬户或電子郵件賬户。

既然我們已經讓你不寒而慄,讓我們來看看中間人攻擊的光明面。並非所有的中間人操控都是壞事。為了自身安全,可以使用此類技術。由於越來越多的惡意網站和惡意軟件轉而使用安全的 HTTPS 通信來竊取數據,並確保您的安全解決方案無法攔截惡意流量,因此一些安全解決方案使用 SSL 代理--即解密 SSL / TLS 流量的模塊,檢查其中是否有惡意軟件,然後重新加密並轉發到目的地。有些家長控制解決方案也採用這種方法,以確保孩子的加密對話中沒有讓你擔心的內容。